Valve a enfin corrigé le bug qui divulguait les adresses IP des joueurs de Counter Strike Online

La communauté des joueurs a récemment été victime d'un exploit dans Counter-Strike 2 qui permettait à d'autres utilisateurs d'injecter des informations dans les jeux de Valve et de compromettre la confidentialité d'autres joueurs en exposant leurs adresses IP. D'abord soupçonnée d'être une faille de Cross Site Scripting (XSS) potentiellement grave, la vulnérabilité s'est avérée être un bug d'injection HTML.

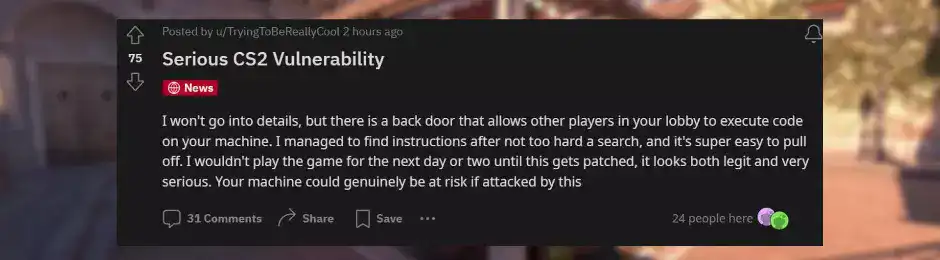

Le bug a été révélé pour la première fois sur un post Reddit de Counter Strike sous « r/counterstrike » :

CS2 s'appuie sur l'interface utilisateur Panorama de Valve, une interface utilisateur riche en CSS, HTML et JavaScript pour la mise en page du design. Le défaut provenait de la configuration des champs de saisie pour accepter le HTML sans nettoyage approprié. Lorsque le HTML est activé dans ces champs, tout texte saisi sera rendu en HTML à la sortie.

Il est vite devenu évident que la sécurité en ligne de Counter-Strike avait besoin d'être renforcée, et vite ! Les signalements se sont multipliés cette semaine, les utilisateurs de Counter-Strike ayant découvert l'utilisation abusive de cette faille d'injection HTML, notamment pour injecter des images dans le panneau de vote des exclusions. Si certains utilisateurs l'ont exploitée pour s'amuser sans danger, d'autres ont cherché à obtenir les adresses IP des autres joueurs du match.

En utilisant la balise <img>, des utilisateurs malveillants ont pu déployer un script d'enregistrement d'adresses IP distantes, enregistrant les adresses IP des joueurs exposés au panneau de vote manipulé. Ces adresses IP pourraient potentiellement être exploitées pour des activités malveillantes telles que le lancement d'attaques par déni de service distribué (DDoS) et la perturbation des connexions des joueurs au match.

Pour faire simple, les joueurs verraient un vote d'exclusion pendant un match de Counter Strike, mais en réalité, il s'agissait d'une image injectée dans le jeu par le pirate. En cliquant sur cette image avec l'intention de voter, les joueurs cliqueraient en fait sur l'image injectée de manière malveillante, donnant ainsi à l'utilisateur son adresse IP.

Valve a rapidement réagi à la situation en déployant une mise à jour compacte de 7 Mo pour tenter de corriger la vulnérabilité. Valve a déployé une mise à jour compacte de 7 Mo pour corriger la vulnérabilité, en s'assurant qu'elle assainit correctement tout code HTML saisi en une chaîne normale et empêche le rendu du code HTML injecté dans l'interface utilisateur.

| Après l'installation du patch, le jeu affichera le code HTML injecté sous forme de chaîne au lieu de l'exécuter, protégeant ainsi les joueurs contre d'éventuelles violations de la vie privée. L'engagement de Valve à remédier aux vulnérabilités a été un peu insuffisant ces derniers temps, mettant en doute son dévouement à fournir un environnement de jeu sécurisé aux joueurs de Counter-Strike auprès de la communauté, mais le renforcement de sécurité qu'ils ont publié devrait au moins permettre de jouer en toute sécurité à Counter Strike 2 sans perdre vos informations privées pour le moment. |

Bien que la mise à jour semble avoir corrigé l'exploit, la confirmation officielle de Valve n'a toujours pas été vue. Des vulnérabilités similaires dans le passé, comme un bug critique dans l'interface utilisateur Panorama de Counter-Strike: Global Offensive, ont semé le chaos parmi les joueurs, créant l'espoir que ce type de bug ne serait plus laissé dans le jeu.

Nous vous tiendrons au courant des annonces de Valve et de toute actualité concernant Counter Strike !

GG Boost , la meilleure expérience de boosting Elo !

English

English  Deutsch

Deutsch  Español

Español  Português

Português